Botnet Eye Pyramid

per spiare politici e imprenditori

Una botnet come tante altre quella scoperta e neutralizzata dal Centro nazionale anticrimine informatico della Polizia postale (CNAIPIC) con un’importante peculiarità: diversamente dalle altre, era stata creata per spiare politici, pubbliche amministrazioni, istituzioni, imprenditori e studi professionali sull’intero territorio italiano con lo scopo di raccogliere informazioni confidenziali, rivenderle a terzi e trarne profitto.

Secondo le prime analisi, la botnet sarebbe stata operativa per anni in Italia e due soggetti – romani di nascita ma residenti all’estero (a Londra) – avrebbero potuto spiare liberamente tutti i “segreti” di personalità di prim’ordine.

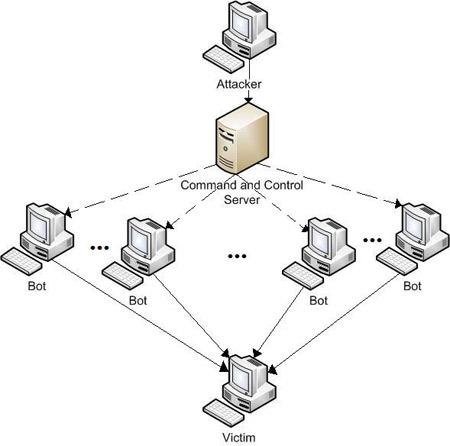

Il principio è lo stesso utilizzato da qualunque botnet: il primo passo consiste nel provocare l’infezione dei sistemi delle vittime quindi nel collegare automaticamente le stesse macchine, in maniera silente, a una rete di computer infettati (la botnet, appunto).

Attraverso un componente server (detto command and control), gli aggressori – ideatori della botnet – possono controllare da remoto l’intera rete di computer infetti e, a seconda delle funzionalità implementate nel modulo client (il malware installato sul sistema delle vittime), monitorare in tempo reale le conversazioni, sottrarre file memorizzati o via a via aggiunti sulla macchina, recuperare rubriche e indirizzi email altrui, inviare email usando account di terzi e così via.Nel caso di Eye Pyramid, questo il nome di malware e botnet messi a punto dai due italiani, però, le funzionalità integrate hanno permesso di isolare – tra quelli infettati – i sistemi di bersagli sensibili, con la possibilità poi di trarre da essi informazioni personali e dati sensibili quasi in tempo reale.

Molte informazioni, di incommensurabile valore soprattutto in campo finanziario, sarebbero così state trafugate e girate a terzi per un lungo periodo di tempo, all’insaputa dei soggetti interessati dall’aggressione.

Tra le “vittime illustri” figurano i nomi di Matteo Renzi, Mario Draghi, Mario Monti, il comandante generale della Guardia di Finanza Saverio Capolupo, il banchiere Fabrizio Saccomanni oltre a Piero Fassino, Daniele Capezzone, Ignazio La Russa, Vincenzo Scotti, Alfonso Papa, Walter Ferrara, Paolo Bonaiuti, Michela Brambilla, Luca Sbardella, Fabrizio Cicchitto, Vincenzo Fortunato, Mario Canzio.

L’infezione dovrebbe aver avuto inizio semplicemente aprendo un allegato trasmesso via email. Gli autori dell’operazione, però, dopo le prime infezioni, potrebbero aver creato contenuti “ad hoc” così da indurre i destinatari delle email ad aprire gli allegati senza porsi troppe domande.

Lascia comunque di stucco che un’aggressione certamente riconoscibile usando prodotti per la sicurezza dotati, almeno, di funzionalità di analisi comportamentale in tempo reale abbiamo potuto avere gioco così facile sui sistemi appartenenti a figure di primo piano della politica, dalla funzione pubblica in generale, della finanza, del mondo dell’impresa.

I due fratelli “menti” della botnet non hanno fatto in tempo a distruggere le prove dei reati: un’azione ben coordinata fra CNAIPIC e FBI (i server d’appoggio della botnet erano situati negli Stati Uniti) ha permesso di arrivare al sequestro senza insospettire i criminali informatici.

Sui server sono stati trovate, insieme con altro materiale, due cartelle in cui venivano – rispettivamente – “catalogati” i politici oggetto di aggressione e i presunti soggetti afferenti a una loggia massonica.